El Incibe es una de las caras más visibles de la ciberseguridad en España, así que hemos querido conocerlo un poco más por dentro. Charlamos con Jorge Chinea, su responsable de ciberseguridad en servicios reactivos, para conocer la labor que hacen desde dentro y debatir hasta qué punto España es importante (o no) en la lucha por mantener la ciberseguridad a nivel mundial.

–En líneas generales, ¿qué lugar ocupa España en el panorama internacional?

–En un entorno tan cambiante es difícil hacer un ranking de este tipo. Además, se añade la dificultad del uso de diferentes parámetros en función del estudio por parte de diferentes actores. Si tuviéramos que tomar algún documento como referencia, quizás el estudio Global Cybersecurity Index 2018, en el que España ocupa el puesto número 7 a nivel mundial en cuanto a su nivel de compromiso con la ciberseguridad.

–¿Cómo definiríamos el perfil de un cibercriminal? ¿Es un especialista en tecnología que acaba delinquiendo… o un delincuente de toda la vida que se acaba especializando en tecnología?

–Si eliminamos la palabra ‘ciber’ tenemos la definición. No es más que el delincuente que utiliza la tecnología para llevar a cabo su actividad. En función de sus conocimientos técnicos podrá hacerlo con mayor o menor acierto, será más fácil o difícil localizarle, pero al final es un delincuente. El problema es que su ámbito de actuación es cualquier dispositivo tecnológico conectado, en cualquier parte, desde cualquier lugar.

–¿Hasta qué punto las empresas españolas protegen su ciberseguridad? ¿Hay mucha diferencia entre grandes y pequeñas?

–Según el último estudio del Observatorio Nacional de las Telecomunicaciones y de la Sociedad de la Información (Onstsi), las empresas españolas están bastante concienciadas de cuáles son los incidentes de seguridad y las consecuencias negativas que se pueden derivar de ellos. Además, las medianas y grandes aseguran haber implantado medidas de ciberseguridad en mayor proporción que las microempresas y pequeñas empresas.

«Algunas empresas implantan medidas por mero cumplimiento legal o porque necesitan una certificación de ciberseguridad para algún proyecto»

Bien es cierto que el ‘mayor impulsor’ para tomar medidas de ciberseguridad, principalmente en pequeñas y medianas empresas, surge cuando han sufrido un incidente de ciberseguridad o ha sido víctima algún cliente, colaborador o incluso la competencia. Pero también cabe señalar que suelen implantar medidas por mero cumplimiento legal o porque dentro de un proyecto en el que tienen que participar necesitan algún tipo de certificación o acreditación de ciberseguridad, como puede ser por ejemplo la ISO27001. Sin embargo, hay un pequeño grupo donde es importante poner el foco: las empresas que hacen de la ciberseguridad un valor diferencial.

–¿Cuáles son las mayores puertas de entrada del cibercrimen? Phishing, empleados, acceso a servidores…

–Independientemente del tamaño de la organización, las personas son las ‘llaves’ más importantes para cerrar estas puertas de entrada, ya que gestionan uno de los principales activos en cualquier organización: la información. Puede ser una factura, un proyecto de ingeniería, la contabilidad de una empresa, etc., pero al final es el principal activo a proteger con la implantación de diferentes medidas. Pero por muchas medidas que implantemos, por muchas grandes soluciones de ciberseguridad que tengamos, si no concienciamos y formamos a los usuarios para que sepan qué es el phishing, por qué es importante usar contraseñas seguras, cómo deben de proteger la información de manera adecuada… de nada servirán.

–¿Puedes contarnos algunos casos de ciberataques/intrusiones que haya tratado Incibe?

–Dentro de los blogs de las webs en las que nos dirigimos tanto a usuarios, a través de la Oficina de Seguridad del Internauta, como a empresas, a través de Protege tu empresa, publicamos historias reales. Son patrones comunes que vemos diariamente dentro de la gestión de incidentes con datos totalmente ficticios. Te expongo una historia sobre un tipo de amenaza que hemos visto y seguimos viendo mucho:

Sara, directora de la sede central de la empresa JubilActiva, estaba inmersa en la organización de un nuevo viaje centrado en visitar varias capitales del norte de Europa, cuando empezó a recibir varias llamadas que le resultaron alarmantes. Se trataba de los coordinadores de las delegaciones de JubilActiva que habían recibido un correo de Sara para que descargasen un documento y lo firmaran, tal como se muestra en la siguiente imagen:

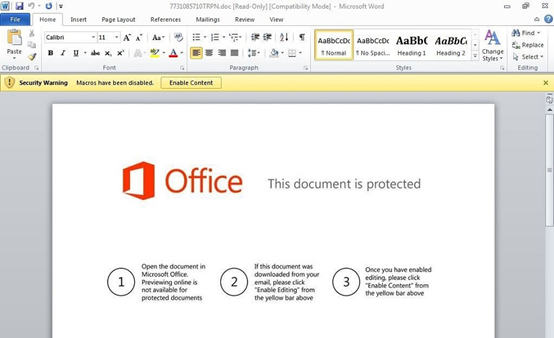

En principio, nada hacía sospechar sobre el correo, ya que normalmente los empleados de JubilActiva se envían adjuntos a través del correo para agilizar el papeleo entre las distintas sedes. Quizá el texto era un poco escueto, pero en días ajetreados también es habitual enviar correos cortos y concisos. Al descargar el documento, este no se abría inmediatamente, sino que se visualizaba un mensaje como este:

Al hacer clic en «Habilitar contenido» (en la imagen, «Enable Content») no aparecía ningún documento relacionado con la empresa, por lo que la gente que lo recibía comenzó a llamar a Sara para pedir explicaciones sobre el misterioso documento. Ellos no eran conscientes, pero con esta acción le habían abierto la puerta al malware. Debido a la capacidad de réplica de Emotet, los primeros receptores de estos falsos documentos empezaron a recibir llamadas de sus contactos de correo electrónico. Estaban enviando también este correo a toda su lista de contactos. El equipo de Sara estaba infectado con el malware Emotet.

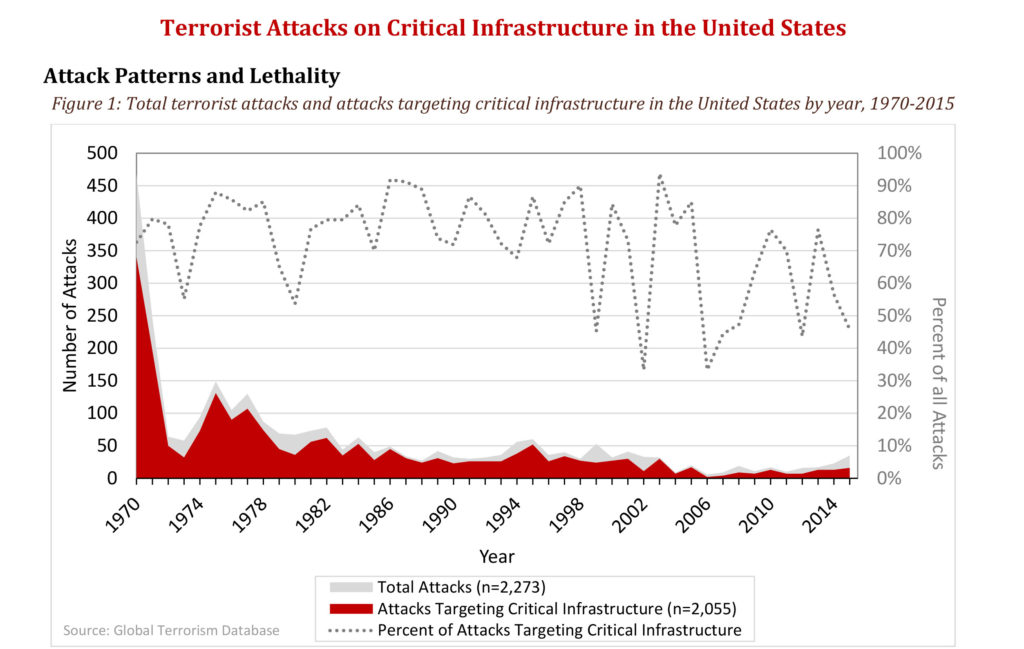

–Una de las tipologías de ciberataque más frecuentes son los realizados contra infraestructuras críticas. ¿Hasta qué punto es un peligro?

–Las infraestructuras críticas en realidad no son el target de ataque más frecuente, aunque tienen mayor impacto. Los operadores de infraestructuras críticas tienen por ley unas exigencias de ciberseguridad que hace que estén razonablemente protegidas, cuentan con áreas propias de ciberseguridad y son organizaciones concienciadas. Eso no exime a que cualquier incidente en un operador crítico tenga impacto, el riesgo cero no existe.

Dentro de los ciberincidentes más comunes con los que nos encontramos, tomando como referencia la taxonomía de la Guía nacional de notificación y gestión de ciberincidentes podríamos decir que prácticamente tratamos con los diferentes tipos de ciberincidentes que se describen, pero hay tres tipos que vemos con mucha frecuencia:

- Fraude: uso no autorizado de recursos empleando tecnologías y/o servicios por usuarios no autorizados, como la suplantación de identidad, la violación de derechos de propiedad intelectual u otros engaños.

- Malware: con acciones como extracción de datos u otro tipo de alteración de un sistema.

- Sistema vulnerable: fallos o deficiencias de un sistema que permitirían que un atacante acceda a la información o lleve a cabo operaciones no permitidas de manera remota.