Una tostadora que por la mañana te prepara el desayuno y por la tarde tumba medio internet, incluido Twitter. ¿Qué más se le puede pedir a un electrodoméstico? Coñas aparte, lo cierto es que toda la industria dela ciberseguridad está de acuerdo en una cosa: el Internet of Things (IoT) es tan beneficioso como peligroso.

Son estos blancos y negros los que hemos analizado en el capítulo 16 de El Enemigo Anónimo. Para empezar conviene hacerse una idea de la magnitud del asunto que estamos tratando: ¿cuántos dispositivos conectados hay en todo el mundo? Según el IoT Analytics Research 2018, 9.900 dispositivos conectados en todo el mundo frente a los 11.300 no conectados. Y ojo, que el año que viene llegará el empate, mientras que en 2025 ya habrá muchos más dispositivos conectados que no conectados. Todo ello dentro de una vorágine asombrosa: cada segundo se conectan 127 nuevos dispositivos basados en IoT.

¿Tiene sentido el auge de los dispositivos conectados? Es decir, pueden estar subiendo por pura moda tecnológica, pero ¿de verdad los usamos? Es lo que se preguntó el informe Internet Trends 2019, que revela que, al margen de ordenadores y smartphones, el uso de otros dispositivos conectados no es tan marginal como pudiera parecer, y eso que los últimos datos recopilados son de 2018:

Y tanto auge… ¿es bueno o malo? Siempre dependerá de por dónde lo queramos mirar, pero no cabe duda de una cosa: hay motivos más que de sobra para preocuparnos por el uso que le damos al IoT. Esto es lo bueno, lo malo y lo terrible que tiene el Internet of Things.

Lo bueno: ciudades inteligentes, recursos repartidos, seguridad…

Andrea G. Rodríguez lo tiene claro: «El IoT nos va a servir para cosas tan maravillosas como controlar el tráfico en las ciudades, distribuir el agua de manera más eficiente entre los ciudadanos, distribuir red eléctrica u operar a distancia».

No le falta razón. Ciudades como Estocolmo ya usan sensores para descongestionar el tráfico rodado (y de paso reducir la contaminación), pero no hace falta irse tan lejos: en Zaragoza, la policía también está empezando a monitorizar dichos movimientos. Y si queremos quedarnos con la boca abierta de verdad podemos acudir a otro ejemplo: el de Antonio de Lacy, jefe del Servicio de Cirugía Gastrointestinal en Hospital Clínic, que en MWC de 2019 practicó la primera cirugía teleasistida.

Antonio de Lacy, del Hospital Clínic de Barcelona, practicó en 2019 la primera cirugía teleasistida

Más allá de las grandes innovaciones, el IoT también puede sernos de mucha utilidad en nuestra seguridad personal: «En épocas de vacaciones, los ladrones suelen inspeccionar qué casas tienen luz encendida y cuáles no», recuerda Pablo San Emeterio, de modo que con el IoT «puedes programar los encendidos de luces para que simule una vida normal en esa casa aunque no haya nadie».

Lo malo: colega, ¿dónde está mi privacidad?

El reverso maligno del IoT está en el uso que le damos los usuarios o, mejor dicho, en el uso que les dan los fabricantes de esos dispositivos a nuestros datos. Hay un aparato que tiene una aceptación muy por encima de la media: los altavoces inteligentes. Según las estimaciones de Loup Ventures, en 2020 se han vendido más de 100 millones de altavoces en todo el mundo (exceptuando el mercado chino), pero es que dentro de apenas cinco años, en 2025, la cifra se multiplicará por tres.

¿Cómo se puede explicar un crecimiento tan abrumador? La respuesta está en el aumento de las cosas que se puede hacer con ellos. El informe Internet Trends da buena cuenta (pág. 52) del progresivo aumento de funcionalidades de su altavoz Echo, mientras que otro estudio de Experian Creative Strategies recoge los usos más frecuentes entre los usuarios de dicho dispositivo:

¿Cuál es el problema de esto? Que la forma de actuar de Amazon respecto a sus altavoces y asistentes inteligentes es más que cuestionable. En 2019 se supo no solo que Alexa escucha de manera pasiva tus conversaciones, sino también que había empleados de Amazon dedicados a la misma tarea.

Y lo de Amazon con Alexa es solo un ejemplo, pero hay infinidad de casos en los que se ha descubierto un uso fraudulento de los datos o la privacidad de los usuarios por parte de sus dispositivos inteligentes:

- Cámaras domésticas que están comprometidas y pueden ser accesibles para ciberdelincuentes

- Tostadoras y neveras inteligentes crackeadas para lanzar ataques DDoS y tumbar medio internet

- La aspiradora inteligente Roomba mapea tu casa para limpiarla mejor… y para vender todos tus datos

- Relojes inteligentes que, por el movimiento de la muñeca y el acelerómetro, detectan incluso contraseñas que escribes en tu ordenador

- Juguetes sexuales que se pueden manipular con una simple vulnerabilidad de seguridad

Lo terrible: suministros bloqueados y empresas atacadas

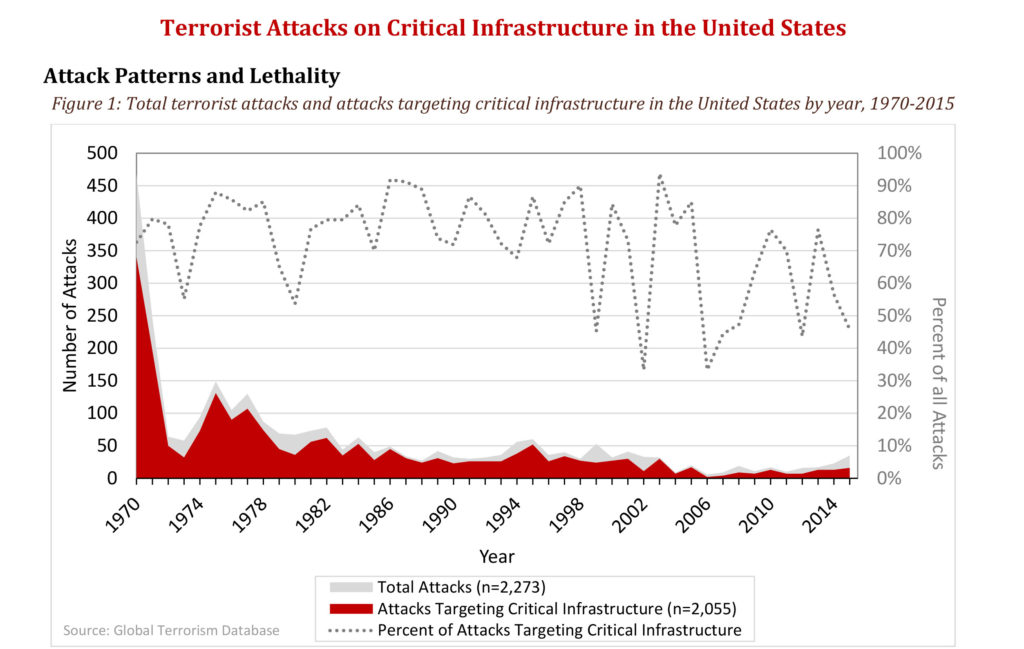

Las vulneraciones de ciberseguridad en aparatos de IoT de usuarios particulares son muy graves, pero, sinceramente, ojalá ese fuera el mayor problema del Internet of Things. La verdadera catástrofe reside en cuando se vulneran los dispositivos conectados para atacar a una empresa, para bloquear el suministro de agua o para dejar a oscuras una ciudad entera.

Ya lo vimos en el capítulo dedicado a las infraestructuras críticas. La empresa española Tarlogic descubrió que gran parte de los contadores de luz inteligentes que hay en nuestro país eran vulnerables, y no era tan difícil atacarlos. ¿El resultado? Podían dejar un barrio entero a oscuras en apenas unos minutos.

Este tipo de ataques preocupa a las empresas de todo el mundo. De hecho, un estudio de Extreme Networks evidenció que el 70% de las organizaciones ha sufrido ciberataques a través de IoT. Y no es algo que vaya a caer: según otro informe realizado a nivel mundial, la protección de los dispositivos IoT ya era la tercera mayor preocupación de las empresas en 2016.

España no es ni mucho menos ajena a todo este tipo de problemas. Sirva un dato como ejemplo: nuestro país fue el objetivo del 80% de los ciberataques a dispositivos IoT en la primera mitad de 2018. Esto hace que las infraestructuras españolas corran un serio peligro, como evidencia el Estudio sobre la Cibercriminalidad en España, editado por el Incibe:

¿Cómo tener un IoT seguro?

La pregunta está clara: si el Internet of Things puede entrañar un sinfín de vulnerabilidades, ¿cómo podemos hacerlo más seguro? Yolanda Quintana lo tiene claro: «No se debe vender dispositivos que no sean seguros. Hay que establecer responsabilidades tanto para los usuarios que los usan como para las empresas que lo comercializan y se benefician de esta tecnología».

La falta de seguridad también se evidencia en el informe The Endless Possibilities of IoT, elaborado por Telefónica y Gartner. En él se analizan las barreras para que el IoT triunfe o, dicho de otra manera, los retos de seguridad que quedan por delante:

Xabier Mitxelena (Accenture) introduce un concepto esencial, el de «ciberseguridad por diseño«, algo en lo que incide Juan Francisco Cornago Baratech (SIA), para quien, en definitiva, «el loT tiene que existir, pero debemos garantizar que el uso de los datos sea el autorizado».