Febrero de 2014. Kaspersky anuncia que ha descubierto un malware espía que lleva activo desde 2007 y que ha afectado a más de 1.000 IP’s de 31 países en todo el mundo. La noticia no tendría por qué ser especialmente relevante, ya que el descubrimiento de un nuevo malware (por desgracia) no es algo nuevo, pero en este caso es diferente: ese malware ‘habla’ español. Y todo el mundo apunta hacia España como su principal origen.

Pero, ¿por qué todo el mundo está tan seguro de que este malware ha salido de España? Para saberlo necesitamos conocer a fondo Careto y analizar su forma de actuación y sus víctimas. Esta es la historia del día en que España decidió espiar a 31 países de todo el mundo, según todos los pronósticos.

¿Qué es Careto y cómo actuaba?

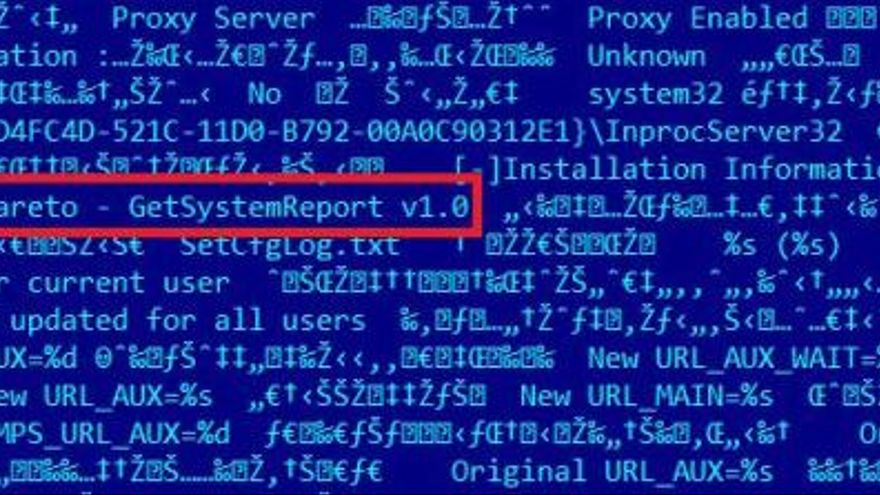

En 2013, un año antes de hacer públicas sus revelaciones, Kaspersky detectó un malware que estaba intentando explotar antiguas vulnerabilidades de productos suyos para no ser descubierto. Durante un tiempo, de hecho, parece que lo consiguió: según sus investigaciones, llevaba activo desde 2007. Le pusieron de nombre Careto, ya que era la palabra que se repetía varias veces en algunos de sus módulos.

Careto llegaba a través de phishing, haciendo que sus víctimas pinchasen en un enlace que les hacía pasar por webs con exploits para infectar sus equipos. Una vez producida la infección, Careto interceptaba los canales de comunicación del equipo y recopilaba toda la información que podía.

Además, su ámbito de actuación a nivel tecnológico era más que amplio: los ingenieros de Kaspersky detectaron su presencia en Windows y en MacOS, y también encontraron posibles restos en sistemas operativos iOS y Android, con lo que la infección podía producirse tanto en un ordenador como en un móvil o un tablet. En el capítulo 8 de El Enemigo Anónimo ya tratamos la existencia de Careto:

¿A quién espió?

Los investigadores detectaron la presencia de Careto en más de 1.000 IP’s de 31 países, pero aseguraron que, dada la naturaleza de su actuación, es probable que hubiese muchas más víctimas. Dichas víctimas fueron de distintos tipos:

- Instituciones gubernamentales

- Oficinas diplomáticas y embajadas

- Empresas de energía, petróleo y gas

- Instituciones de investigación

- Fondos de inversión privados

- Activistas

Si segmentamos por países, Marruecos es el más afectado, con 383 víctimas, seguido de Brasil (173), Reino Unido (109), España (61), Francia (59), Suiza (33), Libia (26), Estados Unidos (22), Irán (14), Venezuela (10) y así hasta llegar a un total de 31 países repartidos por todo el mundo, entre los que hay sorpresas como la presencia de Gibraltar. En el siguiente mapa puedes ver el reparto de países afectados y sus víctimas.

¿Qué consiguió robar?

Según los investigadores de Kaspersky, Careto recopilaba una gran lista de documentos, incluidas claves de cifrado, configuraciones de VPN, claves SSH y archivos RDP. También había varias extensiones desconocidas que podrían estar relacionadas con herramientas de cifrado a nivel militar y/o gubernamental. La lista completa de extensiones conocidas es la siguiente:.

*AKF, *. ASC, *. AXX, *. CFD, *. CFE, *. CRT, *. DOC, *. DOCX, *. EML, *. ENC, *. GMG, *. GPG, *. HSE, *. KEY, *.M15, *. M2F, *. M2O, *. M2R, *. MLS, *. OCFS, *. OCU, *. ODS, *. ODT, *. OVPN, *. P7C, * .P7M, *. P7Z, *. PAB, *. PDF, *.PGP, *. PKR, *. PPK, *. PSW, *. PXL, *. RDP, *. RTF, *. SDC, *. SDW, *. SKR, *. SSH, *. SXC, *. SXW, *. VSD, *.WAB, *. WPD, *. WPS, *. WRD, *. XLS, *. XLSX

«Careto graba conversaciones de Skype, ve todo lo que tecleas, saca pantallazos, roba archivos… todo un arsenal para espiar»

Además, un analista de Kaspersky aseguró a eldiario.es que «el malware permite grabar conversaciones de Skype, ver todo lo que tecleas, sacar pantallazos, robar archivos, instalar cualquier cosa en tu equipo… En fin, todo un arsenal para espiar«.

¿Por qué se le atribuye a España?

Como casi siempre pasa, la atribución de Careto resulta complicada, pero son muchos los analistas que en su momento –y aún a día de hoy– aseguran que Careto procede de España. Y no de un grupo de cibercriminales, sino directamente del gobierno español. ¿Por qué están tan seguros? Veamos los indicios que hay:

1.- IDIOMA

En los análisis internos de Careto se han descubierto líneas de código escritas en español. Esto por sí solo no tendría por qué ser incriminatorio, ya que hay muchos países en los que se habla español y, además, la presencia de este idioma podría haberse puesto como una pista falsa.

«No debemos excluir falsa bandera, pero mientras la mayoría de ataques usan idiomas como el chino o el inglés, lo cierto es que el alemán, el francés o el español aparecen muy raramente»

Sin embargo, Kaspersky aseguró en su momento que «no debemos excluir la posibilidad de una operación de falsa bandera, donde los atacantes escribieron intencionalmente palabras en español para confundir», pero «mientras la mayoría de los ataques conocidos hoy en día usan idiomas como el chino o el inglés», lo cierto es que «el alemán, el francés o el español aparecen muy raramente en ataques APT«.

Hay otro detalle curioso: Careto simulaba llevar a sus víctimas a periódicos online de diversa índole, pero predominan los españoles. Estos son algunos de los subdominios que usó:

2.- ATAQUE DE UN ESTADO

Podríamos pensar que, aunque Careto proceda de España, su origen puede estar en un grupo cibercriminal. Sin embargo, los analistas de Kaspersky aseguran que este malware tiene «un altísimo grado de profesionalidad, incluido el monitoreo de su infraestructura, evitar miradas curiosas mediante reglas de acceso, usar el borrado de archivos de registros, etc».

«Este nivel de seguridad operativa no es normal en grupos de ciberdelincuentes. Esto nos hace creer que puede ser una campaña patrocinada por un estado»

Este nivel de seguridad operativa, en su opinión, «no es normal en los grupos de ciberdelincuentes. Este y otros factores nos hacen creer que esta podría ser una campaña patrocinada por un estado«.

3.- GEOGRAFÍA

Cuando analizamos el reparto geográfico de las víctimas de Careto vemos cuatro zonas especialmente relevantes:

- Norte de África

- Latinoamérica

- Europa

- Gibraltar

Te dejamos de nuevo el mapa de víctimas para que puedas analizarlo pormenorizadamente. ¿Qué gobierno puede estar interesado en espiar a zonas geográficas tan dispares como el norte de África, Latinoamérica, Europa y, sobre todo, un territorio tan particular como Gibraltar?

Para Txarlie Axebra, «a día de hoy es bastante evidente que Careto fue desarrollado por el gobierno español y, sin embargo, no ha existido ningún tipo de investigación sobre quién financió y cómo se llevó a cabo un sistema de infección para robar credenciales supuestamente a aliados del propio Estado español».

En su opinión, este tipo de circunstancias son muy representativas de hasta qué punto la ciberguerra llega a todos los países: «Hace 20 años hubiera sido impensable que el Gobierno español montara un espía en cada embajada o en cada empresa competidora de sus grandes empresas, pero a día de hoy con la tecnología es posible y, por tanto, todos lo están haciendo».