Siempre que hablamos de empleo en ciberseguridad hay dos posturas (más o menos) fijas:

- Las empresas aseguran que hacen falta muchos más profesionales.

- Los profesionales aseguran que las empresas quieren más profesionales para bajar los sueldos y precarizar el sector.

¿Quién tiene razón en este debate? Pues quizá las dos partes. Con sus adecuados matices, cada opinión tiene su poso de verdad. Porque, como hemos visto en el capítulo 20 (¡el último!) de El Enemigo Anónimo y como veremos a continuación, el empleo e ciberseguridad en España está viviendo un boom sin precedentes, y eso tiene tres cosas buenas, pero también dos malas… y una terrible.

Las tres noticias buenas…

El sector de la ciberseguridad vive un momento excepcional en el ámbito laboral. Vayamos por partes.

1.- Aumento (brutal) de la demanda

Nunca, en ningún momento de la historia, se ha necesitado tantos profesionales de ciberseguridad como hasta ahora. Podemos tirarnos años sacando un millón de datos que así lo certifican, pero centrémonos en los más importantes. En 2018, Cybersecurity Ventures hizo una predicción de que en 2021 habría 3,5 millones de vacantes de empleo en ciberseguridad que se quedarían sin cubrir por falta de profesionales.

Otro informe, el Global Information Security Workforce Study 2019 elaborado por ISC, asegura que las vacantes en 2020 a nivel mundial ascienden a 3,12 millones de profesionales. En el caso de España, por cierto, ese gap sería de 29.293 especialistas en ciberseguridad.

Podríamos pensar que se trata de datos estimados sin demasiado rigor, pero la tendencia es evidente en todos los países. En España, sin ir más lejos, Infojobs publicó 160 ofertas de empleo de ciberseguridad en todo el año 2009. ¿Adivinas cuántas publicó en 2018, nueve años después? Un total de 2.577 ofertas de empleo.

Hay otro dato especialmente llamativo. Lo da el informe The Future of Jobs Report 2020, elaborado por el World Economic Forum, que analiza qué tecnologías van a crecer más entre las empresas de aquí a 2025. En el gráfico de abajo mostramos el porcentaje de crecimiento en los próximos cuatro años: como se ve, la ciberseguridad gana por goleada (y las demás tampoco es que sean precisamente ajenas al sector):

Y lo mejor de todo es que este crecimiento va a ser transversal. Como vemos, el sector en el que menos va a crecer (agricultura) subirá nada menos que un 47%, mientras en otros (servicios financieros, servicios públicos) el crecimiento será de un 95% en cuatro años. (Pincha en la imagen si quieres ampliarla)

2.- ¿Desempleo? Dónde está, que yo lo vea

Las cifras hablan por sí solas: de las personas que se titularon en Informática en 2014 en España, apenas el 2,3% está en paro.

De hecho, esta disciplina también está entre las titulaciones con más empleabilidad: nada menos que un 84,6 de los titulados en 2014 tienen empleo actualmente.

¿Va a ir a peor esta situación? Pues no tiene pinta, la verdad. Según las predicciones del World Economic Forum, en 2025 el 88% de las medianas y grandes empresas españolas tendrá algún servicio o producto de ciberseguridad.

Es más, el propio informe del WEF establece un ránking con los empleos en los que más crecerá la demanda de profesionales. Entre los 20 primeros encontramos más de cinco que están directa o indirectamente relacionados con la ciberseguridad.

3.- Cada vez más opciones formativas

Una forma de evaluar la creciente demanda de una profesión es comprobar las titulaciones asociadas que van surgiendo. Y en la ciberseguridad las cifras son apabullantes: en septiembre de 2020 ya había 80 másteres y 5 grados en ciberseguridad, así como 153 centros que imparten este tipo de formación a lo largo y ancho de todo el país, amén de otros centros que, en paralelo a las titulaciones oficiales, ofrecen formación en este ámbito, como es el caso del Bootcamp Online de Ciberseguridad de Geekshubs.

Y la cosa no se va a quedar aquí. El pasado mes de abril, el Gobierno aprobó la creación de dos opciones formativas en ciberseguridad dentro de Formación Profesional: se trata del Curso de Especialización en Ciberseguridad en Entorno de Tecnologías de la Información y el Curso de Especialización en Ciberseguridad en Entornos de las Tecnologías de Operación.

… las dos malas…

4.- La mano de obra barata de Europa

En nuestro capítulo de esta semana, Juan Antonio Calles dice que «España se ha convertido en la mano de obra barata de Europa» en el sector de la ciberseguridad. ¿Tiene razón? Pues quizá sí. Pero, ¿cómo podemos saberlo a ciencia cierta? Un posible modo es evaluar las ofertas de empleo del sector. ¿Es este un método infalible? No, ya que:

- Hay puestos de distinta tipología y distinto nivel, con lo que los sueldos también serán distintos.

- Por lo general, las ofertas de empleo que se hacen públicas suelen ser de un perfil bajo o medio; las vacantes de nivel alto suelen cubrirse sin sacar una oferta de manera pública.

- Si comparamos a nivel internacional hay que tener también en cuenta el nivel de vida, los costes y el entorno de cada país.

En cualquier caso, puede ser un baremo interesante para hacer una comparación. Hemos recurrido a Linkedin Salary para calcular los sueldos medios en ciberseguridad en España y compararlos con el resto de nuestro entorno. Como podemos ver abajo, España no sale precisamente bien parada si miramos nuestros sueldos y los de los países con los que se supone que debemos competir:

Infoempleo hace una aproximación más escalonada en función del tipo de empleo. Su clasificación no recoge la tipología completa de los roles que se puede ocupar en el sector, pero sí ofrece algo más de detalle:

5.- El mercado está a punto de romperse

Hablábamos antes de que España aprobó en 2020 el lanzamiento de dos cursos de especialización en ciberseguridad dentro de la Formación Profesional (FP). Eso solo puede ser una buena noticia desde el punto de vista formativo y de acceso al entorno laboral, pero inevitablemente supondrá una brecha. «Esto va a romper el mercado, pronto quizá no hagan falta tantos profesionales«, asegura Yoya Silva.

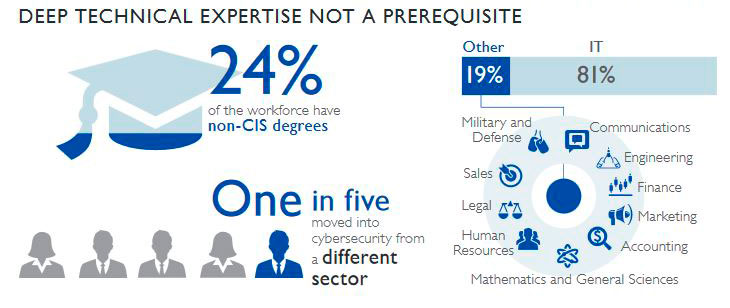

La llegada de estas nuevas opciones formativas, a las que se les supone un escalón salarial mucho más bajo que hará bajar la media, no solo se debe a la ausencia de profesionales, sino también a sus perfiles. Según CICE, la formación altamente especializada ya no es un prerrequisito para trabajar en el sector; de hecho, el 19% de los profesionales actuales proceden de sectores laborales distintos.

… y la terrible

6.- España no sabe retener su talento

Daniel González lo tiene claro: «No tenemos un problema de recursos o de talento, tenemos un problema para mantener ese talento. La gente potente de este país, si tiene la capacidad de hablar en inglés, va a terminar trabajando para compañías americanas, inglesas… que están viniendo a pescar nuestro talento». Los datos de la OCDE recopilados por el WEF evidencian que, efectivamente, España suspende en la retención de su talento:

Coincide en ello Juan Francisco Cornago: «España es un gran país exportador de talento, porque nadie es profeta en su tierra, pero las empresas y los países invierten y generan una tracción que es muy golosa para tener un mejor sueldo, una mejor proyección, una mejor calidad de vida, una mejor conciliación, un mejor reconocimiento…». Él, en definitiva, también lo tiene claro: «Esa tracción es la que tenemos que cambiar en España, porque otros países nos llevan la delantera«.